如何损坏电脑系统-怎样破坏电脑系统数据

1.可以破坏电脑硬件的那种叫什么来?

2.是怎样破坏电脑的?

3.电脑对电脑造成什么样的破坏

4.怎样给电脑重新做系统 以前的数据都不要了

5.怎样能让电脑系统瘫痪

可以破坏电脑硬件的那种叫什么来?

CIH

CIH是一种能够破坏计算机系统硬件的恶毒。这个产自台湾,原集嘉通讯公司(技嘉子公司)手机研发中心主任工程师陈盈豪在其于台湾大同工学院念书期间制作。

最早随国际两大盗版集团贩卖的盗版光盘在欧美等地广泛传播,随后进一步通过网络传播到全世界各个角落。

扩展资料:

防范措施

1、安装最新的杀毒软件,每天升级杀毒软件库,定时对计算机进行查杀,上网时要开启杀毒软件的全部监控。培养良好的上网习惯,例如:对不明邮件及附件慎重打开,可能带有的网站尽量别上,尽可能使用较为复杂的密码,猜测简单密码是许多网络攻击系统的一种新方式。

2、不要执行从网络下载后未经杀毒处理的软件等;不要随便浏览或登录陌生的网站,加强自我保护现在有很多非法网站,而被潜入恶意的代码,一旦被用户打开,即会被植入木马或其他。

3、培养自觉的信息安全意识,在使用移动存储设备时,尽可能不要共享这些设备,因为移动存储也是计算机进行传播的主要途径,也是计算机攻击的主要目标,在对信息安全要求比较高的场所,应将电脑上面的USB接口封闭,同时,有条件的情况下应该做到专机专用。

百度百科-CIH

是怎样破坏电脑的?

转:://zhidao.baidu/question/13778174.html?si=4

计算机的工作机理

一,引导扇区

二,文件型

三,混合型

一,引导扇区

引导扇区是借由硬盘的开机(BOOT)来感染的,也就是说将磁盘上的BOOT Sector改变.在开机时先将自己的程序由磁盘读进内存中,改变了磁盘的中断向量后,再交由正常的BOOT程序执行正确的BOOT的动作,也就是说在DOS主程序尚未载入时,就已经读进内存中了,继而一执行到Dir,Type等,DOS指令就会感染到磁盘里.

引导扇区很难让人发现到它的存在,它不算是常驻,因为在系统尚未Loading进来之前它就已经将系统中的Memory Size自行缩小.缩小的部分就是存放程序的地方.所以很难发现它的存在.但是若注意的话,会发现似乎一个很小的程序也会读得很久.因此若发现如此情形,不妨检查一下磁盘上的BOOT Sector.虽然引导型很毒,但是它的传染方式较文件型不易暗传染.

二,文件型

1,覆盖型

2,前后附加型

3,伴随型文件

文件型的宿主不是引导区而是一些可执行程序.把自己附加在可执行文件中,并等待程序运行.会驻留在内存中,企图感染其它文件.同引导扇区不同,文件型把自己附着或追加在EXE和COM这样的可执行文件上.根据附着类型不同可分为三种文件:覆盖型,前后附加型和伴随型文件.

1,覆盖型

简单地把自己覆盖到原始文件代码上,显然这会完全摧毁该文件,所以这种比较容易被发现.当用户运行该文件时,代码就会得到运行,而原始文件则不能正常运行.现在有些新型可以覆盖写那些不影响宿主程序运行的那部分代码,人们也就不容易发现这种.覆盖的优势就是不改变文件长度,使原始文件看起来正常.杀毒程序还是可以检测到这种代码的存在.

2,前后附加型

前附加型把自己附加在文件的开始部分,后附加型正好相反,这种会增加文件的长度.也就容易被检测和发现,并被清除.

3,伴随型文件

为EXE文件创建一个相应的含有代码的COM文件,当有人运行EXE文件时,控制权就会转到COM文件上,代码就得以运行.它执行完之后,控制权又会转回到EXE文件,这样用户不会发现任何问题.

三,混合型

混合型结合引导型和文件型两种,它们互为感染,是之王,极为厉害,不容易消除.它一般取以下方法:在文件中的执行时将写入引导区,这是很容易理解的.染毒硬盘启动时,用引导型的方法驻留内存.但此时DOS并未加载,无法修改INT21中断,也就无法感染文件.可以用这样的办法,修改INT 8中断,保存INT 21目前的地址,用INT 8服务程序监测INT 21的地址是否改变,若改变则说明DOS已加载,则可修改INT21中断指向传染段.

第三节 常见计算机

一,CIH

二,宏

三,网络

一,CIH

1998年7月26日,一个名叫CIH的计算机首次露面美国,该发作时直接往计算机主板BIOS芯片和硬盘写乱码,破坏力非常大,可造成主机无法启动,硬盘数据全部被清洗.CIH是一种文件型,是第一例感染Windows 95/98环境下PE格式EXE文件的.不同与DOS型,CIH是建立在Windows 95/98平台.CIH有几个版本,其中流行最广的是CIHv1.2:4月26日发作,长度为1003个字节.

1,CIH的运行机制

同传统的DOS型相比,无论是内存的驻留方式上还是传染的方式上以及攻击的对象上,CIH都与众不同,新颖独到.它绕过了微软提供的应用程序界面,绕过了ActiveX,C++甚至C,使用汇编,利用VXD(虚拟设备驱动程序)接口编程,直接杀入Windows内核.

它没有改变宿主文件的大小,而是用了一种新的文件感染机制即碎洞攻击(Fragmented City Attack),将化整为零,拆分成若干块,插入宿主文件中去.

最引人注目的是它利用目前许多BIOS芯片开放了可重写的特性,向计算机主板的BIOS端口写入乱码,开创了直接进攻计算机主板芯片的先例.可以说CIH提供了一种全新的程序方式和发展方向.

该程序由三部分组成:的驻留,的感染,的发作.

(1)的驻留

当运行带有该的.EXE时,由于该修改了该文件程序的入口地址(Address of Entry Point),首先调入内存执行的是的驻留程序,驻留程序长度为184个字节.

(2)的感染

CIH的传染部分实际上是在驻留内存过程中调用Windows内核底层函数挂接钩子时指针指示的那段程序.其感染过程如下:

①文件的截获

②EXE文件的判断

③PE格式.EXE判别

(3)的发作

①发作条件判断.在CIHv1.4中,的发作日期是4月26日,从COMS的70,71端口取出系统当前日期,对其进行判断.

②的破坏:首先,通过主板的BIOS端口地址0CFEH和0CFDH各BIOS引导块内各写入一个字节的乱码,造成主机无法启动.其次,覆盖硬盘.

2,CIH的预防,检测与清除

CIH并不像人们传说的那样可怕.很多国内外的专家都提出了有效的措施来对付它.

(1)的预防

①取防止一般的措施;

②修改主机的日期,跳过26日;

③将主板的Flash Rom跳线设置为Disable,阻止改写BIOS.

(2)的检测与清除

由于这一主要是通过Internet和电子邮件传播的,其实时性和动态性是防治这一的难点所在.要全面防治CIH需要能够检测压缩文件,具备实时治愈能力的反产品.目前国内市场已有这种反产品,如KILL98.KILL98防毒墙能够实时监控所有出入系统的文件,对其加以侦测,分析,一旦发现立即加以清除,但并不会影响到文件的正常操作.

二,宏

宏是一种广泛流传的,它在一定的条件下爆发,如每月的13日,并且可以感染Word中的模板文件.台湾I号和II号就是两种宏,它在打开被感染的文档时给出一道数学题,如果算错了,它就打开10个文档窗口.然后,它又给出一道题,如果再算错了,它又会打开10个文档窗口,就这样下去,直到耗尽机器上的系统.

1,宏是怎样传播的

一般来说,一个宏传播发生在被感染的宏指令覆盖,改写及增加全局宏指令表中的宏,由此进一步感染随后打开和存储的所有doc文档.当word打开一个.doc文件时,首先检查里面有没有模板/宏代码.如果存在就被认为这不是普通的.doc文件,而是一个模板文件,并执行里面的Auto类的宏(如果存在).

一般染毒后的.doc被打开后,通过Auto宏或菜单,快捷方式和工具栏里的特洛伊木马程序来激活,随后感染诸如Normal.dot或Powerup.dot等全局模板文件得到系统"永久"控制权.夺权后,当系统有文档存储动作时,就把自身复制入此文档并储存成一个后缀.doc的模板文件;另外,当一定条件满足时,就会干些小的或大的破坏活动.

2,宏本身的局限性

由于只有模板文件才能储存宏指令,所以宏只能以模板文件形式传播.而word在存储模板文件时(Se As/另存为时),不能选择保存类型,只能存为文档模板(.dot).由此,很容易判断出一个文件是否为一个模板文件.如果是一个以.doc为后缀的模板文件,那么可以肯定地说,这是一个被感染的文件,或者是一个"宏遗体".

三,网络

1,网络的特点

因特网的飞速发展给反工作带来了新的挑战.因特网上有众多的软件供下载,有大量的数据交换,这给的大范围传播提供了可能.

因特网衍生出一些新一代,即Ja及ActiveX.它不需要寄主程序,因为因特网就是带着它们到处肆虐的寄主.网络一旦突破网络安全系统,传播到网络服务器,进而在整个网络上感染,再生,就会使网络系统遭到破坏.

入侵网络的主要途径是通过工作站传播到服务器硬盘,再由服务器的共享目录传播到其他工作站.但传染方式比较复杂,传播速度比较快.在网络中则可以通过网络通信机制,借助高速电缆进行迅速扩散.由于在网络中传染速度非常快,故其传染范围很大,不但能迅速传染局域网内所有电缆,还能通过远程工作站将在瞬间内传播到千里之外,且清除难度大.

仅对工作站进行杀毒处理并不能彻底解决问题.网络上的将直接影响网络的工作,轻则降低速度,影响工作效率,重则造成网络系统的瘫痪,破坏服务器系统,使多年工作毁于一旦.网络一旦感染了,即使已被消除,其潜在危险仍然巨大.在网上被消除后,87%的网络在30天内会再次被感染.

2,网络的传播与表现

大多数公司使用局域网文件服务器,用户直接从文件服务器复制已感染的文件.

文件和目录级保护只在文件服务器中出现,而不在工作站中出现,所以可执行文件无法破坏基于网络的文件保护.然而,一般文件服务器中的许多文件并没有得到保护,而且,非常容易成为感染的有效目标.

文件可以通过因特网毫无困难的发送,而可执行文件不能通过因特网在远程站点感染文件.此时因特网是文件的载体.

如果网络服务器计算机是从一块感染的软盘上引导的,那么网络服务器就可能被引导感染,但引导无法通过因特网传播,因为客户机不能对服务器进行扇区级的操作.

3,专攻网络的GPI

GPI意思是Get Password I,该是由欧美地区兴起的专攻网络的一类,是"耶路撒冷"的变种,并且被特别改写成专门突破Novell网络系统安全结构的.它的威力在于"自上而下"的传播.

4,电子邮件

现今电子邮件已被广泛使用,E-mail已成为传播的主要途径之一.由于可同时向一群用户或整个计算机系统发送电子邮件,一旦一个信息点被感染,整个系统受染也只是几个小时内的事情.电子邮件系统的一个特点是不同的邮件系统使用不同的格式存储文件和文档,因为它们往往在远程服务器上.

电脑对电脑造成什么样的破坏

电脑给电脑带来的巨大破坏

随着计算机技术的不断发展,电脑已成为广大用户面临的一大威胁。电脑以其隐蔽性、传播速度快、破坏力强等特点,给人们带来了极大的困扰。那么电脑对电脑造成了什么样的破坏呢?

1.系统崩溃

电脑感染后,可能会导致电脑系统崩溃。这种崩溃可能会影响整个电脑,导致数据和文件丢失、软件和应用程序无法正常运行。这种情况下,用户需要重新安装电脑操作系统以及全部软件程序,耗费时间和金钱,给用户带来极大的不便。

2.数据丢失

电脑可能会导致运行中的应用程序以及用户的存储数据损坏甚至丢失。会破坏文件系统,使得用户的文档、、音频、等各种数据变得不可读,甚至被完全抹除。对于商业企业来说,可能面临重要数据丢失的风险,这可能导致严重的财务问题和声誉问题。

3.网络攻击

一些恶意会通过电脑网络攻击其它电脑。它们会在感染电脑上安装恶意软件和工具,从而窃取关键数据和密码。这可能导致个人和公司的隐私和数据泄露风险,以及被黑客攻击和勒索的风险。

4.受控制

一些会允许黑客远程控制电脑。这给攻击者或犯罪分子利用用户个人信息或控制电脑的机会。这些犯罪分子可能通过操纵用户个人网银、社交媒体、电子邮件等渠道获利。

总之,电脑是一种非常危险的威胁,它们对计算机和个人隐私等方面造成巨大的破坏。用户需要妥善保护自己的电脑安全,随时检查和删除不安全和垃圾文件,及时配置免疫和杀毒软件,学习合理使用电脑和避免感染电脑。

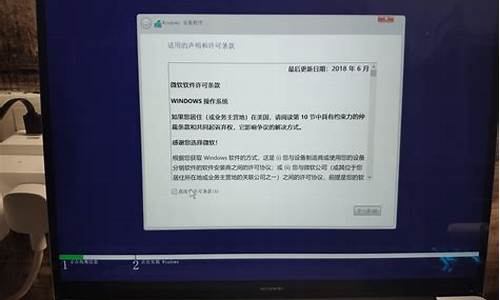

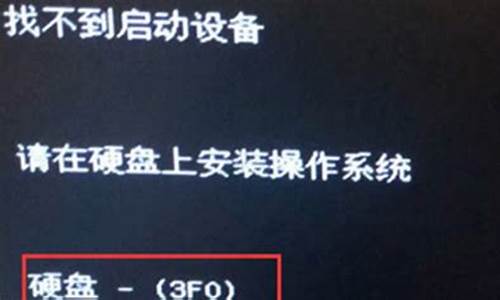

怎样给电脑重新做系统 以前的数据都不要了

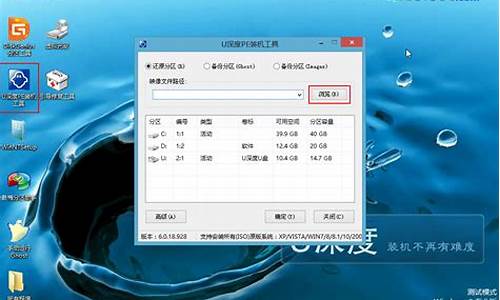

一。用U盘安装系统,并把磁盘重新分区

1、制作启动盘。(W7系统4G U盘,XP系统2G U盘)下载老毛桃或者大U盘制作软件,安装软件,启动,按提示制作好启动盘。

2、下载一个你要安装的系统,压缩型系统文件解压(ISO型系统文件直接转到U盘)到你制作好的U盘,启动盘就做好了。

3、用U盘安装系统。插入U盘开机,按DEL或其它键进入BIOS,设置从USB启动-F10-Y-回车。

4、进入PE界面后,将硬盘快速分区。

注意:所有盘的资料全部没有了,先转移电脑中的有用文件。

5、安装系统。

6、安装完成后,拔出U盘,电脑自动重启,点击:从本地硬盘启动电脑,继续安装。

7、安装完成后,重启。开机-进入BIOS-设置电脑从硬盘启动-F10-Y-回车。以后开机就是从硬盘启动了。

二、U盘安装系统,格式化C盘。

1、制作启动盘。(W7系统4G U盘,XP系统2G U盘)下载老毛桃或者大U盘制作软件,安装软件,启动,按提示制作好启动盘。

2、下载一个你要安装的系统,压缩型系统文件解压(ISO型系统文件直接转到U盘)到你制作好的U盘,启动盘就做好了。

3、用U盘安装系统。插入U盘开机,按DEL或其它键进入BIOS,设置从USB启动-F10-Y-回车。

4、进入PE界面后,将C盘格式化。

注意:所有C盘的资料全部没有了,先转移电脑中C盘的有用文件。

5、安装系统。

6、安装完成后,拔出U盘,电脑自动重启,点击:从本地硬盘启动电脑,继续安装。

7、安装完成后,重启。开机-进入BIOS-设置电脑从硬盘启动-F10-Y-回车。以后开机就是从硬盘启动了。

怎样能让电脑系统瘫痪

方法如下,此方法不会对电脑硬件造成故障:

1、打开电脑,按win+R键进入运行窗口,输入cmd,敲击回车。

2、然后就打开了cmd命令提示符窗口。

3、在cmd命令提示符内输入“taskkill ?/f /t /im system”,敲击回车。

4、然后电脑就瘫痪了。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。