黑客攻防与电脑安全从新手到高手-黑客如何安全攻防电脑系统

1.想系统的学习一下网络攻防技术,求或教材

2.怎么关闭端口防止黑客入侵?

想系统的学习一下网络攻防技术,求或教材

可以先从Web安全入口,难度相对较低。

学习Web安全需要掌握Web安全相关概念、渗透测试相关工具、渗透实战操作、熟悉Windows/Kali Linux、中间件和服务器的安全配置、脚本编程学习、源码审计与漏洞分析、安全体系设计与开发等等。

简单做一个学习规划:

第一步:Web安全相关概念

建议学习时间:2周

学习内容如下:

1、熟悉基本概念(SQL注入、上传、XSS、CSRF、一句话木马等)。

2、通过关键字(SQL注入、上传、XSS、CSRF、一句话木马等)进行Google。

3、阅读《Web安全深度剖析》,作为入门学习还是可以的。

4、看一些渗透笔记/,了解渗透实战的整个过程,可以Google(渗透笔记、渗透过程、入侵过程等)。

第二步:熟悉渗透相关工具

建议学习时间:3周

学习内容如下:

1、熟悉AWVS、Sqlmap、Burpsuite、Nessus、China chopper 、Nmap、Appscan等相关工具的使用。

2、了解该类工具的用途和使用场景。

3、下载无后门版的这些软件进行安装。

4、学习并进行使用,具体教材可以在 i 春秋 搜索,例如:Burpsuite的教程、Sqlmap。

5、常用的这几个软件都学会后,可以安装音速启动做一个渗透工具箱

第三步:渗透实战操作

建议学习时间:5周

学习内容如下:

1、掌握渗透的整个阶段并能够独立渗透小型站点。

2、网上找渗频看并思考其中的思路和原理,关键字(渗透、SQL注入、文件上传入侵、数据库备份、Dedecms漏洞利用等等)。

3、自己找站点/搭建测试环境进行测试,记住请隐藏好你自己。

4、思考渗透主要分为几个阶段,每个阶段需要做哪些工作,例如这个:PTES渗透测试执行标准。

5、研究SQL注入的种类、注入原理、手动注入技巧。

6、研究文件上传的原理,如何进行截断、解析漏洞利用等,参照:上传攻击框架。

7、研究XSS形成的原理和种类,具体学习方法可以在 i 春秋 搜索。

8、研究Windows/Linux提权的方法和具体使用,可以参考:提权。

9、可以参考: 开源渗透测试脆弱系统。

第四步:关注安全圈动态

建议学习时间:1周

学习内容如下:

1、关注安全圈的最新漏洞、安全与技术文章。

2、浏览每日的安全技术文章/。

3、通过微博、微信关注安全圈的从业人员(遇到大牛的关注或者好友果断关注),天天抽时间刷一下。

4、通过feedly/鲜果订阅国内外安全技术博客(不要仅限于国内,平时多注意积累)。

5、养成习惯,每天主动提交安全技术文章链接到i春秋社区进行积淀。

6、多关注下最新漏洞列表,可以看看春秋 云境,遇到公开的漏洞都去实践下。

7、关注国内国际上的安全会议的议题或者录像。

8、加入技术交流群,与群内大佬们讨教一些经验和技巧。

第五步:熟悉Windows/Kali Linux

建议学习时间:3周

学习内容如下:

1、学习Windows/Kali Linux基本命令、常用工具。

2、熟悉Windows下的常用的cmd命令,例如:ipconfig,nslookup,tracert,net,tasklist,taskkill等。

3、熟悉Linux下的常用命令,例如:ifconfig,ls,cp,mv,vi,wget,service,sudo等。

4、熟悉Kali Linux系统下的常用工具,可以参考《Web Penetration Testing with Kali Linux》、《Hacking with Kali》等。

5、熟悉metasploit工具,可以参考《Metasploit渗透测试指南》。

第六步:中间件和服务器的安全配置

建议学习时间:3周

学习内容如下:

1、学习服务器环境配置,并能通过思考发现配置存在的安全问题。

2、Windows server2012环境下的IIS配置,特别注意配置安全和运行权限。

3、Linux环境下的LAMP的安全配置,主要考虑运行权限、跨目录、文件夹权限等。

4、远程系统加固,限制用户名和口令登陆,通过iptables限制端口;配置软件Waf加强系统安全,在服务器配置mod_security等系统。

5、通过Nessus软件对配置环境进行安全检测,发现未知安全威胁。

第七步:脚本编程学习

建议学习时间:4周

学习内容如下:

1、选择脚本语言:Perl/Python/PHP/Go/Ja中的一种,对常用库进行编程学习。

2、搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime。

3、Python编程学习,学习内容包含:语法、正则、文件、网络、多线程等常用库,推荐《Python核心编程》。

4、用Python编写漏洞的exp,然后写一个简单的网络爬虫。

5、PHP基本语法学习并书写一个简单的博客系统,参见《PHP与MySQL程序设计(第4版)》、。

6、熟悉MVC架构,并试着学习一个PHP框架或者Python框架(可选)。

7、了解Bootstrap的布局或者CSS。

第八步:源码审计与漏洞分析

建议学习时间:3周

学习内容如下:

1、能独立分析脚本源码程序并发现安全问题。

2、熟悉源码审计的动态和静态方法,并知道如何去分析程序。

3、了解Web漏洞的形成原因,然后通过关键字进行查找分析。

4、研究Web漏洞形成原理和如何从源码层面避免该类漏洞,并整理成checklist。

学习地址:i春秋(企安殿)

第九步:安全体系设计与开发

建议学习时间:5周

学习内容如下:

1、能建立自己的安全体系,并能提出一些安全建议或者系统架构。

2、开发一些实用的安全小工具并开源,体现个人实力。

3、建立自己的安全体系,对公司安全有自己的一些认识和见解。

4、提出或者加入大型安全系统的架构或者开发。

怎么关闭端口防止黑客入侵?

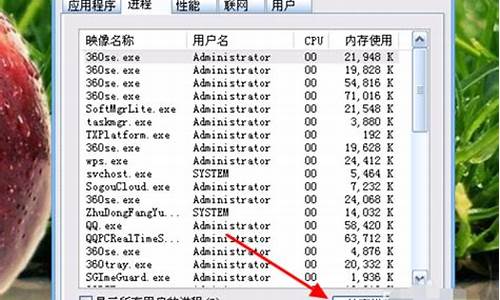

Windows中如何手动关闭端口和阻止非法入侵

我们一般用一些功能强大的反黑软件和防火墙来保证我们的系统安全,但是有些用户不具备上述条件。怎么办呢?下面就介绍一种简易的办法——通过限制端口来帮助大家防止非法入侵。

非法入侵的方式

简单说来,非法入侵的方式可粗略分为4种:

1、扫描端口,通过已知的系统Bug攻入主机。

2、种植木马,利用木马开辟的后门进入主机。

3、用数据溢出的手段,迫使主机提供后门进入主机。

4、利用某些软件设计的漏洞,直接或间接控制主机。

非法入侵的主要方式是前两种,尤其是利用一些流行的黑客工具,通过第一种方式攻击主机的情况最多、也最普遍;而对后两种方式来说,只有一些手段高超的黑客才利用,波及面并不广泛,而且只要这两种问题一出现,软件服务商很快就会提供补丁,及时修复系统。

因此,如果能限制前两种非法入侵方式,就能有效防止利用黑客工具的非法入侵。而且前两种非法入侵方式有一个共同点,就是通过端口进入主机。

端口就像一所房子(服务器)的几个门一样,不同的门通向不同的房间(服务器提供的不同服务)。我们常用的FTP默认端口为21,而WWW网页一般默认端口是80。但是有些马虎的网络管理员常常打开一些容易被侵入的端口服务,比如139等;还有一些木马程序,比如冰河、BO、广外等都是自动开辟一个您不察觉的端口。那么,只要我们把自己用不到的端口全部封锁起来,不就杜绝了这两种非法入侵吗?

限制端口的方法

对于个人用户来说,您可以限制所有的端口,因为您根本不必让您的机器对外提供任何服务;而对于对外提供网络服务的服务器,我们需把必须利用的端口(比如WWW端口80、FTP端口21、邮件服务端口25、110等)开放,其他的端口则全部关闭。

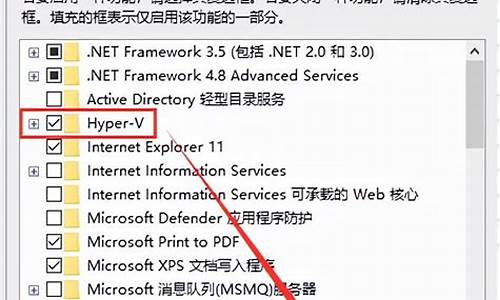

这里,对于用Windows2000/XP/2003的用户来说,不需要安装任何其他软件,可以利用"修改组策略"或"TCP/IP筛选功能"限制服务器的端口。具体设置如下:

第一种方法——“修改组策略”:

第一步,在“运行”输入gpedit.msc,回车打开“组策略”,在组策略中的windows设置-安全设置中选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建 IP 安全策略”,于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。

第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。

第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何 IP 地址”,目标地址选“我的 IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮,这样就添加了一个屏蔽 TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。

点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加 TCP 137、139、445、593 端口和 UDP 135、139、445 端口,为它们建立相应的筛选器。

重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。

第四步,在“新规则属性”对话框中,选择“新 IP 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作:在“新筛选器操作属性”的“安全措施”选项卡中,选择“阻止”,然后点击“确定”按钮。

第五步,进入“新规则属性”对话框,点击“新筛选器操作”,其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“指派”。

于是重新启动后,电脑中上述网络端口就被关闭了,和黑客再也不能连上这些端口,从而保护了你的电脑。

第二种方法——"TCP/IP筛选功能":

1、右键点击“网上邻居”,选择“属性”,然后双击“本地连接”(如果是拨号上网用户,选择“我的连接”图标),弹出“本地连接状态”对话框。

2、点击[属性]按钮,弹出“本地连接属性”,选择“此连接使用下列项目”中的“Internet协议(TCP/IP)”,然后点击[属性]按钮。

3、在弹出的“Internet协议(TCP/IP)”对话框中点击[高级]按钮。在弹出的“高级TCP/IP设置”中,选择“选项”标签,选中“TCP/IP筛选”,然后点击[属性]按钮。

4、在弹出的“TCP/IP筛选”对话框里选择“启用TCP/IP筛选”的复选框,然后把左边“TCP端口”上的“只允许”选上(请见附图)。

这样,您就可以来自己添加或删除您的TCP或UDP或IP的各种端口了。

添加或者删除完毕,重新启动机器以后,您的服务器就被保护起来了。

如果只上网浏览的话,可以不添加任何端口。但是要利用一些网络联络工具,比如OICQ的话,就要把“4000”这个端口打开,同理,如果发现某个常用的网络工具不能起作用的时候,请搞清它在您主机所开的端口,然后在“TCP/IP筛选”中添加端口即可。

为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行的后门端口(如 TCP 2745、3127、6129 端口),以及远程服务访问端口3389。

另外每一项服务都对应相应的端口,比如众如周知的WWW服务的端口是80,smtp是25,ftp是21,win2000/XP/2003安装中默认的都是这些服务开启的。对于个人用户来说确实没有必要,可关闭无用的服务。“控制面板”的“管理工具”中的“服务”中来配置。

1、7.9等等端口:关闭SimpleTCP/IPService,支持以下TCP/IP服务:CharacterGenerator,Daytime,Discard,Echo,以及QuoteoftheDay。

2、80口:关掉WWW服务。在“服务”中显示名称为"WorldWideWebPublishingService",通过Internet信息服务的管理单元提供Web连接和管理。

3、25端口:关闭SimpleMailTransportProtocol(SMTP)服务,它提供的功能是跨网传送电子邮件。

4、21端口:关闭FTPPublishingService,它提供的服务是通过Internet信息服务的管理单元提供FTP连接和管理。

5、23端口:关闭Telnet服务,它允许远程用户登录到系统并且使用命令行运i行控制台程序。

6、还有一个很重要的就是关闭server服务,此服务提供RPC支持、文件、打印以及命名管道共享。关掉它就关掉了win2k/XP/2003的默认共享,比如ipc$、c$、admin$等等,此服务关闭不影响您的共他操作。

7、还有一个就是139端口,它是NetBIOSSession端口,用来文件和打印共享,注意的是运行samba的unix机器也开放了139端口,功能一样。以前流光2000用来判断对方主机类型不太准确,估计就是139端口开放即认为是NT机,现在好了。关闭139端口方法是在“网络和拨号连接”中“本地连接”中选取“Internet协议(TCP/IP)”属性,进入“高级TCP/IP设置”“WINS设置”里面有一项“禁用TCP/IP的NETBIOS”,打勾就关闭了139端口。对于个人用户来说,可以在各项服务属性设置中设为“禁用”,以免下次重启服务也重新启动。

其次,家用电脑,没重要秘密,没必要弄的这么麻烦。就算你把开设的端口打开,在你电脑里,的,木马,也会二次打开有时候一个杀毒软件,就能解决很多问题

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。