老系统桌面文件怎么找-如何打开老电脑系统文件

1.win10系统该怎样打开HOST表windows10打开HOST表的三种方法

2.换电脑,老电脑的信息怎样彻底清除

3.新电脑装上老的系统盘,如何把老系统盘多余的win10系统删掉但保留以前的数据?

4.电脑换了系统之后怎样能打开原先加密的文件夹

5.电脑换了系统之后怎样能打开原先加密的文件夹?

win10系统该怎样打开HOST表windows10打开HOST表的三种方法

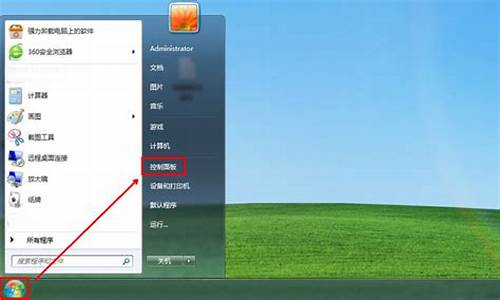

最近,有位windows10系统用户反映自己的电脑不知道因为什么故障,突然出现了无法上网的问题,因此希望能够对HOSTS表进行检查,可是操作了半天,都不知道在win10中该如何打开HOSTS表。这该怎么办呢?接下来,小编就向大家分享windows10系统下打开HOST表的三种方法。

方法一:

1、打开我的电脑。

2、在我的电脑打开C盘。

3、在C盘找到Windows文件夹,并打开。

4、在Windows文件夹下找到System32文件夹,并打开。

5、在System32s文件夹下找到drivers文件夹,并打开。

6、在drivers文件夹下找到etc文件夹,并打开。

7、找到HOSTS文件,鼠标右键打开。

8、选择文本文档打开。

方法二:

1、打开我的电脑,。找到搜索框,或者使用组合键Ctrl+F。

2、在搜索框中输入hosts。并回车。

3、搜到的结果可以直接打开文件,也可以打开文件所在的文件夹。

方法三:

1、打开我的电脑,并在我的电脑中输入文件所在地址:C:\Windows\System32\drivers\etc。回车打开。

2、找到HOSTS文件右键选择打开方式打开。

以上就是在windows10系统中打开HOST表的三种方法介绍了。有需要的用户,可以根据自己的需求,任选一种方法进行操作!

:

Win10系统如何修复注册表win10注册表被修改了怎么办

换电脑,老电脑的信息怎样彻底清除

1.“我最近的文档”选单

“开始”的“我最近的文档”选单中,以快捷方式的形式保存着用户最近使用过的15个文件(包括网上下载的并已经打开过的文件)。通过它,我们可以迅速打开最近一段时间内编辑的文件。对于使用计算机编辑个人文档的朋友来说,无疑会向他人泄露自己的秘密。清除方法: 1)右键单击“开始”按钮,然后单“属性”。 2)在“开始”菜单选项卡上,单击“开始”菜单,然后单击“自定义” 3)在“高级”选项卡上,单击“清除列表”。或干脆将此功能关闭,即取选中的“列出我最近打开的文档”选单。

2.“运行”记录

使用Windows系统中“开始”选单中的“运行”选单项运行程序或打开文件,退出后,“运行”中运行过的程序及所打开过文件的路径和名称会被记录下来,并在下次进入“运行”项时,在下拉列表框中显示出现供选用。这些记录也会向他人泄露,需要清除。通过修改注册表项可以达到清除这些“记录”的目的。首先通过Regedit进行注册表编辑器,找到HKEY_CURRENT_USER_Software\Microsoft\Windows\CurrentVersion\Explorer\RunMRU,这时在右边窗口将显示出“运行”下拉列表显示的文件名,如果用户不想让别人知道某些记录的程序名,将它们删除就可以了。具体方法是:用鼠标选中要删除的程序名,再选注册表编辑口中的“编辑”选单中的“删除”项,“确认”即可。关闭注册表,然后重新启动计算机后,刚才删除的项就不会再显示了。

3.清除“开始/查找”中的历史列表

你会问这也算历史记录吗?当然算。在“开始/查找”下拉菜单中,有你所查找的所有文件列表,清除方法如下:运行注册表编辑器Regedit程序,依次选HKEY_USERS\.Default\SoftWare\Microsoft\Windows\CurrentVersion\Explorer\Doc FindSpec MRU,右面窗口中出现的即是“开始/查找”对话框中输入的文件,在此可选择性地将不需要的历史记录删除。其实在这里还有另外一个作用,如果你是单机用户,也可以仿照列表为自己创建查找文件了。

4.“历史”记录

用IE浏览器浏览文件后,在Windows\History文件夹中将“自动”记录最近数天(最近可记录99天)的一切操作过程,包括去过什么网站、看过什么、打开过什么文件等信息。这个文件夹相当独特,不能进行备份,但会暴露用户在网上及计算机上的“行踪”。不想让他人知道用户的“行踪”的话,要坚决、彻底清除它。清除办法:在“控制面板”中找到并找开“Internet选项”,在“常规”标签中,单击“清除历史记录”按钮,然后单击“确定”。或将“网页保存在历史记录中的天数”设置为“0”天,然后单击“确定”

5.Office的“文件”选单

大家都知道,使用Microsoft Office家族的Word、Excel等软件进行工作后,会在“文件”菜单中留下“记录”,由于“工具”菜单中“选项”项中所设置“列出最近所用的文件数”不同,“文件”菜单中所“记录”的文件个数也不相同,但都会记录用户最近操作过的文档。如果不想让他人知道这些内容,就删除它吧。可以按“Ctrl+Alt+-(减号)”键,光标会变成一个粗“减号”,打开“文件”菜单后,用粗“减号”单击需要删除的文档即可。或者将“列出最近所用的文件数”设置为“0”个。方法是:单击“工具”菜单,选择“选项”命令,打开“常规”标签,选择“列出最近所有文件”选项,在其后的输入框中将文件个数设置为“0”,最后单击“确定”按钮。Wrod2000等Office2000系列软件中的“打开”对话框新增了一个“历史”按钮,它保存了最近使用过的数十个文件的快捷方式,利用它可以快速打开最近使用过的文档。所以,用户一定要及时删除其里面的内容。

6.不正常关闭时所产生的“被救回的文档”

我们在使用Word 97/2000/xp等office软件的过程中,有时会遇到“非法操作”提示,或是操作中机器突然断电等一些意外的情况,这样,在硬盘中我的文档、桌面或安装office软件 的分区的根目录中会冒出一些“被挽救的文档”,这点在Windows 9X/me中体现的很明显,这些“被挽救的文档”,可能就是用户刚刚编辑的文稿的全部或部分内容。所以,要提防“秘密”在此泄露,不用客气,删除它。

7.Temp中的“临时文件”

我们常用的办公软件和其他应用程序通常会临时保存用户的工作结果,以防止意外情况造成损失。即使用户自己没有保存正在处理的文件,许多程序也会保存已被用户删除、移动和复制的文本。这些“内容”被存放在\Windows\Temp目录下。应定期删除各种应用程序在\Windows\Temp文件夹中存储的临时文件,以清除上述这些零散的文本。还应删除其子目录中相应的所有文件。虽然很多文件的扩展名为.tmp,但它们其实是完整的DOC文件、HTML文件、甚至是图像文件。还有,在网上下载的部分内容,在Foxmail中打开邮件的“附件”,也会在\Windows\Temp文件夹中留下备份。所以,对于\Windows\Temp文件夹中的内容,最好一个不留全部清除。

新电脑装上老的系统盘,如何把老系统盘多余的win10系统删掉但保留以前的数据?

把你重要的东西移出来,然后把其他所有文件删除不就行了。

如果你老的固态是多个分区,把重要数据移动到其他分区,然后把原来的系统盘格式化即可。

如果老的固态只有一个分区,那你新建个文件夹,把重要的东西都移到这个文件夹里面,然后把其他文件夹都删除不就行了

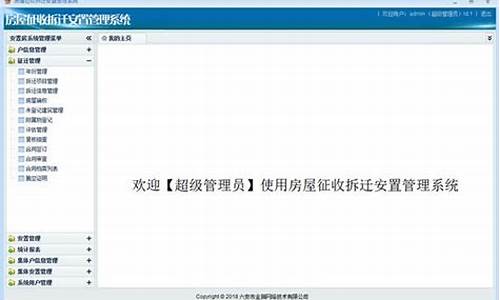

电脑换了系统之后怎样能打开原先加密的文件夹

这个问题比较麻烦,你别把windows.old文件夹删了,那很重要,你最好找专业的人看看如何能找回来,不知道你是用什么方法加密的,好像比较麻烦,, 下面的是我转载的,希望对你有帮助

这样子基本上你就没有办法了,但是我找到一专门论述的文章,你看看吧。希望对你有帮助

任务描述

如果某个用户把自己的登录帐户删除,那么其他用户将无法访问其EFS加密文件。更可恶的是,一旦公司里的某个用户心怀怨气,恶意加密了本属于别的用户的重要文件,将会导致严重问题。一般情况下,这些EFS加密文件已经被判了刑,但是实际上只要满足以下条件的话,我们还是可以在末日来临之前打开逃生的天窗:

(1) 必须知道该被删帐户的密码。

(2) 该被删帐户的配置文件必须存在。如果使用“本地用户和组”管理单元删除帐户,则配置文件保留的机会很大,如果使用“用户帐户”控制面板删除帐户,则有一半机会保留配置文件。如果配置文件不幸被删,则只能祈祷可以借助Easy Recovery之类的数据恢复工具进行恢复。

可能有些朋友会觉得这两个条件比较苛刻,此处卖个关子先……

EFS加密原理

大家知道,EFS加密实际上综合了对称加密和不对称加密:

(1) 随机生成一个文件加密密钥(叫做FEK),用来加密和解密文件。

(2) 这个FEK会被当前帐户的公钥进行加密,加密后的FEK副本保存在文件$EFS属性的DDF字段里。

(3) 要想解密文件,首先必须用当前用户的私钥去解密FEK,然后用FEK去解密文件。

看到这里,似乎EFS的脉络已经很清晰,其实不然,这样还不足于确保EFS的安全性。系统还会对EFS添加两层保护措施:

(1) Windows会用64字节的主密钥(Master Key)对私钥进行加密,加密后的私钥保存在以下文件夹:

%UserProfile%\Application Data\Microsoft\Crypto\RSA\SID

提示 Windows系统里的各种私有密钥,都用相应的主密钥进行加密。Windows Vista的BitLocker加密,也用其主密钥对FVEK(全卷加密密钥)进行加密。

(2) 为了保护主密钥,系统会对主密钥本身进行加密(使用的密钥由帐户密码派生而来),加密后的主密钥保存在以下文件夹:

%UserProfile%\Application Data\Microsoft\Protect\SID

整个EFS加密的密钥架构如图1所示。

图1

提示 EFS密钥的结构部分,参考自《Windows Internals 4th》的第12章。

回到“任务描述”部分所述的两个条件,现在我们应该明白原因了:

(1) 必须知道该被删帐户的密码:没有帐户密码,就无法解密主密钥。因为其加密密钥是由帐户密码派生而来的。

提示 难怪Windows XP和2000不同,管理员重设帐户密码,也不能解密EFS文件。

(2) 该被删帐户的配置文件必须存在:加密后的私钥和主密钥(还包括证书和公钥),都保存在配置文件里,所以配置文件万万不可丢失,否则就会彻底“鬼子不能进村”。重装系统后,原来的配置文件肯定被删,这时候当然不可能恢复EFS文件。

可能有用户会想,只需新建一个同名的用户帐户,然后把原来配置文件复制给新帐户,不就可以解密EFS文件了?原因在于帐户的SID,因为新建用户的SID不可能和老帐户一样,所以常规方法是不可能奏效的。我们必须另辟蹊径,让系统再造一个完全一样的SID!

恢复步骤

为了方便描述,这里假设被删帐户的用户名为Admin,Windows安装在C盘。

1.再造SID

注意 本方法取自“声明”部分提到的那篇文章。

首先确认被删帐户的SID,这里可以进入以下文件夹:

C:\Documents and Settings\Admin\Application Data\Microsoft\Crypto\RSA

在其下应该有一个以该被删帐户的SID为名的文件夹,例如是S-1-5-21-4662660629-873921405-788003330-1004(RID为1004)

现在我们要设法让新建帐户同样具有1004的RID,这样就能达到目的。

在Windows中,下一个新建帐户所分配的RID是由HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account注册表项的F键值所确定的。F键值是二进制类型的数据,在偏移量0048处的四个字节,定义下一个帐户的RID。那么也就是说,只需要修改0048处的四个字节,就能达到目的(让新建帐户获得1004的RID)!

确认好以后,别忘记把Admin帐户的配置文件转移到别的地方!

(1) 默认情况下,只有system帐户才有权限访问HKEY_LOCAL_MACHINE\SAM,这里在CMD命令提示符窗口,运行以下命令,以system帐户身份打开注册表编辑器:

psexec -i -d -s %windir%\regedit.exe

提示 可以在以下网站下载psexec:

(2) 定位到HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account注册表项,双击打开右侧的F键值。

(3) 这里要说明一下,Windows是以十六进制、而且以反转形式保存下一个帐户的RID。什么意思呢?也就是说,如果是1004的RID,对应十六进制就是03EC,但是我们必须把它反转过来变成EC03,再扩展为4个字节,就是EC 03 00 00。

所以,我们应该把F键值的0048偏移量处,把其中四个字节改为“EC 03 00 00”,如图2所示。

图2

(4) 重要:别忘了重启计算机!

(5) 重启以后,新建一个同名帐户Admin,它的SID应该和以前是完全一样。如果不相信的话,可以借助GetSID或者PsGetSID等工具测试一下。

2.“破解”EFS

接下来的方法就非常简单了,用新建的Admin帐户身份登录系统,随便加密一个文件,然后注销,用管理员帐户登录系统,把原来保留的配置文件复制到C:\Documents and Settings\Admin文件夹下。

再用Admin帐户登录系统,现在可以解密原来的EFS文件了。

疑难解答

1.如果已经重装系统,那怎么办?

“声明”部分提到的那篇文章里提到,如果还记得原来帐户的密码,并且配置文件没有被删除的话,还有希望。这时候可以借助sysinternals的NEWSID工具把系统的计算机SID重设为原来的值,再用前面描述的方法构造所需的RID,这样就可以获得所需的帐户SID。剩余步骤完全一样。

2.有用户曾经遇到这样的问题:登录系统时收到提示说密码过期,需要重设,重设密码登录后发现打开EFS文件。

KB890951提到这个问题。其解释是因为在修改密码时,系统还没有加载配置文件(有点语焉不详),原文如下:

This problem occurs because the user profile for the current user is not loaded correctly after you change the password.

配置文件和EFS有何相干?看完本文,大家应该知道,EFS的私钥和主密钥都是保存在配置文件里的。由于配置文件没有加载,所以主密钥的加密版本没有得到更新(没有跟上帐户密码的变化),导致主密钥无法正确解密,从而无法解密私钥和FEK。这就是问题的真正原因。

该KB提供了一个内部补丁,可以解决这个问题。KB890951的链接如下:

3.有关公钥的问题

为了容易理解,笔者故意忽略了公钥。公钥保存也保存在帐户的配置文件里:

%UserProfile%\Application Data\Microsoft\SystemCertificates\My\Certificates

在EFS恢复的操作中,必须确保公钥也要复制到新帐户的配置文件里。尽管看起来公钥与EFS解密无关(它负责加密)。

原来,加密文件$EFS属性的DDF字段里除了有帐户SID和加密的FEK副本外,还有公钥的指纹信息(Public Key Thumbprint)和私钥GUID信息(私钥的某种散列值)。

系统在扫描加密文件$EFS属性中的DDF字段时,根据用户配置文件里的公钥中所包含的公钥指纹和私钥GUID信息,当然还有帐户的SID,来判断该帐户是否具有对应的DDF字段,从而判断该用户是否属于合法的EFS文件拥有者。

所以公钥也很重要。

当然公钥是可以“伪造”的(可以伪造出所需的公钥指纹和私钥GUID),以欺骗EFS系统,具体方法可以参考国外的那篇原稿,此处不再赘述。

加强EFS的安全

由于EFS把所有的相关密钥都保存在Windows分区,所以这可能给EFS带来一定的安全隐患。目前有一些第三方工具号称可以破解EFS,这些工具首先攻击SAM配置单元文件,尝试破解帐户密码,从而破解帐户密码→主密钥的加密密钥→主密钥→EFS私钥→FEK的“密钥链”。

为了防止攻击者窥视我们的EFS文件,可以借助以下三种方法:

1.导出删除私钥

可以用证书向导导出EFS加密证书和私钥,并且在“证书导出向导”对话框里选择删除私钥,如图3所示。

图3

删除私钥以后,攻击者就没有办法访问EFS加密文件了,而我们需要访问时,只需导入先前备份的证书和私钥即可。

2.System Key提供额外的保护

System Key可以对SAM配置单元文件和EFS私钥提供额外保护。Windows XP的System Key默认保存在本地,我们可以运行syskey命令,强制系统将System Key保存在软盘里,或者用启动密码(startup password)来生成System Key。

由于EFS“密钥链”的根密钥(System Key)没有保存在本地计算机中, 所以攻击者将更加难以破解EFS加密。

提示 BitLocker加密的recovery key,类似于syskey的startup password,都是借助启动时所输入的一串密码来生成所需的密钥。

3.BitLocker提供更彻底的保护

本方法仅适用于Windows Vista(Enterprise和Ultimate Edition)。

最彻底的保护方法,首推Windows Vista新引入的BitLocker加密,这时候Windows分区的所有内容全部被加密(包括SAM配置单元、EFS密钥)。

BitLocker(TPM1.2)加密可以看成是Windows启动保护器。在系统启动时,TPM芯片会负责分析各个重要的启动组件,以判断自己是否位于原来的计算机环境。如果是的话,就依次释放BitLocker加密所需的密钥链,我们才能顺利地访问Windows,才能访问EFS文件。

如果攻击者企图把硬盘挂接到别的计算机上,系统就会拒绝释放密钥,整个Windows Vista分区处于加密状态。

如果攻击者窃取了计算机,并且窃取了BitLocker所需所有条件(TPM芯片自不必说,假设也获得密钥U盘)。这时候系统能够顺利引导,并且成功释放BitLocker密钥链。但是攻击者还必须想办法知道帐户的密码,否则无法登录系统,Windows分区依然处于加密状态。

EFS额外保护的原理如图4所示。

图4

4.题外话:为什么释放BitLocker密钥以后,Windows分区依然处于加密状态?

所以尽管BitLocker密钥已经释放,但是Windows分区并没有被立即全部解密。否则每次启动,都要解密整个Windows分区,得花多少时间(笔者的Vista分区完全解密,共花3小时)!

原来BitLocker加密是以一个FVE Filter Driver来实现加密和解密,该Filter Driver处于文件系统驱动的下层。登录系统以后,用户需要访问文件时,文件系统会自动请求FVE Filter Driver进行解密,猜想应该是一次解密一个Block,每个Block可能是512字节(和EFS一样),不敢确定。对于用户来说,这个过程是完全透明的,同时对性能的影响很小,几乎可以忽略不计。EFS加密的情况有点类似。

写在最后

这里非常敬佩国外微软技术爱好者的执着,事实上该作者还有一篇经典的文章(描述SAM配置单元文件的二进制结构),链接如下,非常值得推荐。

很难想象,要编写这样的文章,得花费多少的人力和时间,要做多少的实验才能在SAM数据库逐个字节地找出其对应的含义!

电脑换了系统之后怎样能打开原先加密的文件夹?

因为使用的是EFS加密,如果没有备份加密证书的话,那就节哀顺变吧,恢复的可能性很小。

可以试一下下面的小方法:

1.工具-文件夹选项-查看-使用简单文件夹共享 (把前面的勾勾去掉)?

2.在加密的文件上点右键-属性-安全-高级-所有者-替换所有者(把下面替换子容器的选项打上勾) 替换成自己的用户

这个方法能用,就算运气好。

EFS加密非常危险,推荐使用专业的文件夹加密软件文件夹加密超级大师来加密文件夹。也能保证文件不丢失。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。